O Gerenciamento de Identidade e Acesso (IAM) é, sem dúvida, um componente crucial para garantir tanto a segurança quanto a eficiência operacional em qualquer organização. Em um cenário no qual as ameaças cibernéticas estão em constante evolução, é vital, antes de mais nada, estabelecer práticas robustas de IAM para proteger dados sensíveis e recursos críticos. Além disso, essas práticas ajudam a mitigar riscos e fortalecer a resiliência contra ataques. Neste artigo, exploraremos, passo a passo, as melhores práticas para autenticação segura no contexto do IAM, assegurando, por conseguinte, a conformidade com as exigências modernas de segurança cibernética.

O que é Gerenciamento de Identidade e Acesso (IAM)?

IAM, também conhecido como Identity and Access Management, é, acima de tudo, um conjunto estratégico de políticas, tecnologias e processos destinados a controlar o acesso de usuários e dispositivos aos recursos de uma organização. Dessa forma, ele garante que somente usuários devidamente autorizados possam acessar sistemas específicos, o que, por sua vez, reduz significativamente os riscos associados ao acesso não autorizado. Além disso, ao implementar IAM de maneira eficaz, as organizações conseguem não apenas reforçar a segurança, mas também otimizar sua gestão de acessos e conformidade com regulamentações.

Por que o IAM é Importante?

A importância do Gerenciamento de Identidade e Acesso (IAM) vai muito além de simplesmente controlar quem acessa o quê. Primeiramente, ele protege dados sensíveis, impedindo o acesso indevido a informações confidenciais. Além disso, ao garantir a conformidade regulatória, o IAM auxílio as organizações a atender requisitos essenciais de leis como o GDPR, HIPAA e LGPD, evitando penalidades e mantendo a confiança dos stakeholders.

Outro aspecto crucial é que ele melhora a eficiência operacional, uma vez que automatiza processos de autenticação e autorização, economizando tempo e reduzindo erros manuais. Por último, mas não menos importante, o IAM reduz os riscos de segurança ao mitigar ameaças como ataques de phishing e roubo de credenciais. Em resumo, ao investir em IAM, as organizações fortalecem sua proteção contra ameaças cibernéticas e promovem uma gestão mais eficiente e segura.

Componentes Essenciais de um Sistema IAM

Para garantir uma implementação eficaz do Gerenciamento de Identidade e Acesso (IAM), é fundamental considerar, desde o início, os seguintes componentes:

- Identificação de Usuários: Primeiramente, a atribuição de identidades únicas para cada colaborador ou dispositivo é essencial. Isso permite rastrear com precisão quem está acessando os recursos organizacionais.

- Autenticação: Além disso, verificar a identidade usando métodos seguros, como senhas, biometria ou autenticação multifator (MFA), é um passo crucial para reforçar a proteção.

- Autorização: Em seguida, o controle baseado em permissões predefinidas assegura que cada usuário acesse apenas o que lhe é permitido, reduzindo o risco de acessos indevidos.

- Monitoramento Intenso: Por fim, realizar uma análise contínua para detectar e prevenir atividades suspeitas fortalece ainda mais a segurança e permite uma resposta rápida a incidentes.

Ao integrar todos esses componentes, as organizações conseguem estabelecer um sistema IAM robusto que, além de proteger dados, otimiza o gerenciamento de acessos.

Melhores Práticas para autenticação segura no IAM

A autenticação segura é um elemento central do Gerenciamento de Identidade e Acesso (IAM). Ao adotar práticas avançadas, as organizações podem reforçar sua postura de segurança, proteger dados sensíveis e prevenir ataques cibernéticos. Confira as melhores práticas que você deve implementar para garantir uma autenticação eficaz e confiável:

Adotar a Autenticação Multifator (MFA)

A autenticação multifator (MFA) é, sem dúvida, uma das estratégias mais eficazes para fortalecer a segurança. Ela adiciona uma camada extra de proteção, exigindo pelo menos dois métodos diferentes para verificar a identidade do usuário:

- Algo que o usuário sabe: como senhas ou PINs.

- Algo que o usuário tem: como um token físico, aplicativo de autenticação ou dispositivo móvel.

- Algo que o usuário é: como biometria, incluindo impressões digitais, reconhecimento facial ou voz.

Com a MFA, mesmo que uma credencial seja comprometida, o acesso não autorizado ainda será evitado graças à verificação adicional.

Implementar o Princípio do Menor Privilégio (PoLP)

Ao implementar o Princípio do Menor Privilégio (PoLP), as organizações garantem que os usuários tenham apenas as permissões necessárias para desempenhar suas funções. Esse controle limita o impacto de credenciais comprometidas e reduz as oportunidades para acessos indevidos. Por exemplo, um colaborador do departamento financeiro não deve acessar sistemas de TI. Essa prática não só minimiza riscos, mas também simplifica a gestão de acessos.

Utilizar senhas fortes e gerenciadores de senhas

Senhas fortes continuam sendo uma base importante para a autenticação segura. Certifique-se de que as senhas contenham uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Além disso, utilizar gerenciadores de senhas, como LastPass, 1Password ou Keeper, ajuda a criar e armazenar credenciais únicas de forma segura, evitando a reutilização de senhas vulneráveis. Com essas ferramentas, é possível adotar senhas complexas sem sobrecarregar os usuários.

Monitorar e Auditar Atividades Regularmente

O monitoramento contínuo é essencial para identificar e responder rapidamente a comportamentos anômalos. Ferramentas de auditoria e monitoramento em tempo real registram quem acessa os sistemas, quando e como, permitindo uma análise detalhada. Por exemplo, atividades incomuns, como tentativas de login em horários estranhos, podem indicar uma tentativa de invasão e demandam ações imediatas.

Investir em educação e treinamento

Colaboradores bem treinados são uma defesa essencial contra ameaças cibernéticas, como ataques de engenharia social e phishing. Realize treinamentos regulares sobre boas práticas de segurança digital, destacando os perigos de compartilhar senhas ou clicar em links suspeitos. Inclua o treinamento em cibersegurança como parte do plano anual da organização, para garantir que todos estejam atualizados sobre as ameaças mais recentes.

Automatizar o ciclo de vida de identidades

Automatizar o gerenciamento do ciclo de vida de identidades não apenas reduz erros manuais, mas também aumenta a eficiência operacional. Ferramentas de IAM modernas permitem automatizar tarefas críticas, como a criação, alteração e exclusão de contas de usuários. Por exemplo, quando um colaborador sai da empresa, seu acesso aos sistemas pode ser revogado imediatamente, evitando riscos associados a contas inativas.

Usar protocolos de segurança padronizados

Adoção de protocolos de segurança padronizados, como OAuth, OpenID Connect e SAML, é essencial para garantir autenticações seguras e interoperáveis entre sistemas. Esses padrões permitem que diferentes aplicativos e serviços compartilhem informações de identidade seguramente, além de reduzir a necessidade de criar credenciais redundantes para cada sistema.

Realizar testes de penetração e avaliações regulares

Simular ataques cibernéticos, por meio de testes de penetração, é uma prática indispensável para identificar vulnerabilidades antes que sejam exploradas por invasores. Realize avaliações regulares para verificar se os sistemas de autenticação e acesso atendem aos padrões de segurança exigidos. Essa abordagem proativa ajuda a corrigir falhas e manter a resiliência contra ataques emergentes.

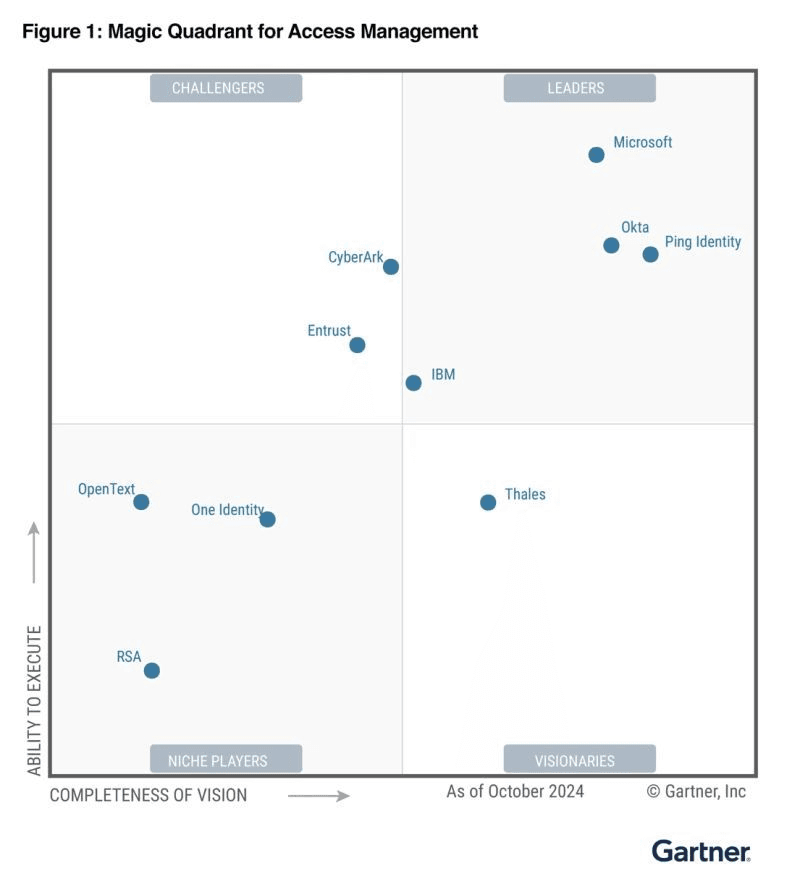

Ferramentas líderes de IAM

Existem diversas soluções confiáveis no mercado para Gerenciamento de Identidade e Acesso (IAM). Confira abaixo algumas das mais populares e suas características principais:

- Okta: Esta ferramenta é amplamente reconhecida por sua facilidade de uso e implementação intuitiva. Além disso, oferece suporte robusto para autenticação multifator (MFA), tornando-a uma escolha ideal para organizações que priorizam a segurança e a experiência do usuário.

- Microsoft Entra ID: Integrada ao ecossistema Microsoft, essa solução é especialmente vantajosa para empresas que já utilizam ferramentas como Office 365. Ela combina recursos avançados de IAM com suporte para autenticação em nuvem e segurança aprimorada.

- Ping Identity: Projetada para ser altamente escalável, esta solução é ideal para empresas de grande porte que lidam com um alto volume de usuários e dispositivos. Ela oferece flexibilidade para gerenciar identidades em ambientes complexos, incluindo nuvens híbridas e múltiplos provedores.

Ao optar por qualquer uma dessas ferramentas, as organizações conseguem fortalecer sua infraestrutura de IAM, garantindo maior segurança, eficiência e conformidade com as exigências de mercado.

Conclusão

O Gerenciamento de Identidade e Acesso (IAM) é, sem sombra de dúvida, um pilar fundamental para a segurança da informação. Além disso, seguir as melhores práticas de autenticação segura não só fortalece a proteção contra ameaças cibernéticas, como também assegura a conformidade com requisitos regulatórios importantes.

Ao investir em ferramentas avançadas e processos bem estruturados de IAM, as organizações conseguem proteger seus ativos mais valiosos, como dados e sistemas críticos. Por conseguinte, elas garantem operações mais seguras, eficientes e alinhadas às demandas modernas de segurança digital. Em resumo, priorizar o IAM é um passo indispensável para quem busca resiliência e sucesso em um cenário tecnológico cada vez mais desafiador.

Você também pode gostar:

- Vibe Coding: Revolucionando o Desenvolvimento de Sistemas

- 10 Tipos de Ataques Cibernéticos e Como se Proteger

- Cibersegurança no setor financeiro brasileiro

- Gestão de Continuidade de Negócios (GCN)

- Guerra Mental: Lições de “Mais Esperto que o Diabo”, de Napoleon Hill

Veja também temas separados por categorias:

Deixe um comentário