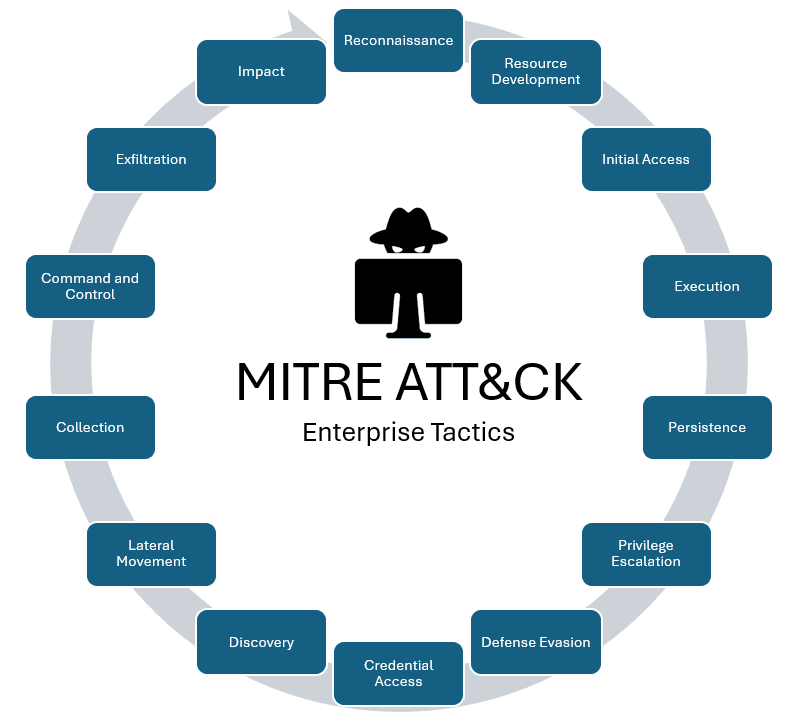

O MITRE ATT&CK é um dos frameworks mais utilizados no mundo da cibersegurança para mapear o comportamento de atacantes digitais. Ele descreve detalhadamente as táticas e técnicas usadas por hackers durante todas as fases de um ataque. Neste artigo, vamos explorar cada uma dessas etapas e entender como os criminosos digitais operam — e, principalmente, como você pode se proteger.

O que é o MITRE ATT&CK Framework?

A MITRE Corporation desenvolveu o MITRE ATT&CK Framework como uma base de conhecimento acessível globalmente, que organiza e documenta claramente as táticas e técnicas empregadas por adversários cibernéticos com base em observações reais. Com isso, o framework se tornou uma ferramenta indispensável para profissionais de segurança da informação, ao permitir que eles compreendam com profundidade o comportamento dos atacantes. Além disso, oferece os recursos necessários para detectar ameaças eficazmente e responder rapidamente a incidentes, aumentando consideravelmente a precisão das estratégias defensivas cibernética.

Sua estrutura é composta por três elementos principais: táticas, que representam os objetivos estratégicos dos invasores, como “acesso inicial” ou “evasão de defesas”; técnicas, que explicam como esses objetivos são alcançados; e sub técnicas, que detalham ainda mais essas ações.

Além disso, o ATT&CK é segmentado por domínios tecnológicos, como Enterprise (ambientes corporativos e em nuvem), Mobile (dispositivos móveis) e ICS (Sistemas de Controle Industrial), tornando sua aplicação versátil em diferentes contextos.

Por consequência, esse framework é amplamente utilizado em áreas como inteligência de ameaças, detecção e resposta, testes de penetração (red teaming), e engenharia de segurança.

Por que o MITRE ATT&CK é Essencial para a Segurança Cibernética?

Diferente de frameworks genéricos, o MITRE ATT&CK se destaca ao oferecer uma transparência tática incomparável. Ele descreve, com precisão, como os atacantes operam em cada fase de uma intrusão, revelando não somente o “que” eles fazem, mas “como” e “por que” o fazem. Graças a esse nível de detalhamento, as organizações conseguem adotar uma abordagem mais proativa na segurança cibernética.

- Realizem avaliações baseadas em comportamento;

- Testem seus controles de segurança;

- Simulem ataques reais com ferramentas como Red Team, os quais são um grupo de pentesters com habilidades distintas que testam as defesas de uma organização simulando um ataque cibernético ou outras violações de segurança.

As 14 Táticas Empresariais do MITRE ATT&CK

O framework divide-se em 14 táticas empresarias, cada uma representando um objetivo estratégico que o invasor busca atingir durante uma campanha de ataque. Para atingir essas metas, os atacantes utilizam diversas técnicas, e o MITRE ATT&CK descreve detalhadamente como cada uma delas contribui para o avanço das ações maliciosas. Dessa forma, o framework oferece uma visão clara e prática de “como” os objetivos são alcançados ao longo do ciclo de intrusão.

1. Reconnaissance

Durante a fase de reconhecimento, o atacante busca reunir o máximo de dados possíveis sobre o alvo. Para alcançar esse objetivo, inicialmente ele utiliza diversas fontes públicas e ferramentas especializadas. Além disso, ele combina essas informações para mapear o ambiente e identificar potenciais pontos fracos. Entre as principais ações realizadas, destacam-se:

- Scraping de sites como LinkedIn e GitHub, visando mapear funcionários, tecnologias utilizadas e projetos públicos da organização;

- Consulta a registros WHOIS e ferramentas como Shodan, a fim de identificar subdomínios, serviços expostos e infraestrutura digital vulnerável;

- Coleta de e-mails corporativos e números de telefone, que posteriormente são usados para campanhas de phishing altamente direcionadas;

- Identificação de perfis-chave, como administradores de TI, no LinkedIn, facilitando ataques mais personalizados e eficazes;

- Descoberta de subdomínios corporativos por meio de consultas WHOIS, o que permite explorar entradas ocultas da organização;

- Levantamento de informações sobre provedores de VPN utilizados pela empresa, com vistas a futuras tentativas de exploração dessas tecnologias.

2. Resource Development

Após a fase de reconhecimento, o atacante começa a construir a infraestrutura necessária para executar as próximas etapas da campanha. Nesse estágio, ele desenvolve ou adquire ferramentas e serviços que serão usados para enganar usuários, controlar sistemas comprometidos e manter a comunicação com os dispositivos infectados. Entre as ações mais comuns, estão:

- Criação de domínios falsos, como “login-microsoft-seguro.com”, com o intuito de enganar vítimas em ataques de phishing;

- Desenvolvimento de malwares personalizados, ajustados para contornar defesas específicas e se manterem indetectáveis por ferramentas de segurança;

- Configuração de servidores de Comando e Controle (C2), que servem como ponto de comunicação entre o atacante e os sistemas comprometidos;

- Registro de domínios semelhantes aos da empresa-alvo, visando tornar os ataques de spear phishing mais convincentes;

- Compra de acesso a máquinas RDP já comprometidas em mercados clandestinos, facilitando a entrada inicial no ambiente da vítima sem a necessidade de exploração direta.

3. Initial Access

Com a infraestrutura maliciosa já estabelecida, em seguida o próximo passo do atacante é invadir o ambiente da vítima. Nessa fase, ele emprega técnicas para obter acesso direto a sistemas ou redes corporativas, explorando tanto vulnerabilidades técnicas quanto também fragilidades humanas. Entre as abordagens mais comuns, destacam-se:

- Envio de e-mails contendo arquivos maliciosos, geralmente disfarçados como documentos legítimos, para enganar o destinatário e induzir à execução do conteúdo infectado;

- Exploração de vulnerabilidades conhecidas, como a falha Log4Shell em aplicações Java, que permite a execução remota de código sem a necessidade de autenticação;

- Uso de credenciais fracas ou vazadas, obtidas por meio de vazamentos de dados ou ataques de força bruta, facilitando o login em sistemas expostos na internet.

4. Execution

Após obter acesso inicial, o atacante precisa executar código malicioso para assumir o controle do sistema e dar continuidade à invasão. Nesta fase, ele aciona scripts ou comandos especialmente desenvolvidos para instalar malwares, estabelecer persistência ou iniciar comunicações com servidores externos. Para isso, são utilizadas táticas discretas e altamente eficazes, como:

- Uso de LOLBins (Living Off the Land Binaries) e scripts maliciosos, que exploram ferramentas legítimas do próprio sistema operacional para evitar a detecção por antivírus e EDRs;

- Execução de comandos em PowerShell e Bash, com o objetivo de baixar e ativar payloads diretamente da internet, permitindo controle remoto da máquina comprometida;

- Ativação de utilitários como

mshta.exeecmd.exe, que são empregados para rodar códigos maliciosos embutidos em arquivos HTML ou executar scripts de forma silenciosa.

5. Persistence

Depois de executar o código malicioso com sucesso, o atacante precisa garantir que seu acesso ao ambiente comprometido seja mantido, mesmo após reinicializações do sistema ou tentativas de mitigação. Nesta fase, ele implementa mecanismos que asseguram sua presença contínua, permitindo que volte ao sistema sempre que necessário, sem depender da exploração inicial. As principais estratégias envolvem:

- Implantação de backdoors, web shells e tarefas agendadas, que funcionam como portas de entrada ocultas ou processos automáticos que reativam o malware em intervalos definidos;

- Criação de contas administrativas ocultas, usadas para se infiltrar novamente no ambiente de forma disfarçada e com privilégios elevados;

- Instalação de web shells em servidores web vulneráveis, permitindo o controle remoto de sistemas via navegador, com comandos executados diretamente na estrutura da empresa.

6. Privilege Escalation

Uma vez dentro do ambiente da vítima, o invasor geralmente encontra limitações impostas pelos níveis de permissão do usuário comprometido. Para ampliar seu controle, ele busca elevar seus privilégios até alcançar acesso administrativo ou root, o que lhe permite executar ações críticas sem restrições. Entre as técnicas mais utilizadas, destacam-se:

- Exploração de vulnerabilidades conhecidas (CVEs), como o PrintNightmare, que permite ao invasor escapar das permissões padrão e executar código com privilégios de sistema;

- Uso de ferramentas especializadas, como o Mimikatz, para capturar credenciais armazenadas na memória e, assim, obter senhas de contas administrativas.

7. Defense Evasion

À medida que avança no ambiente da vítima, consequentemente o invasor precisa evitar a detecção por ferramentas de segurança, como antivírus, EDRs e firewalls. Para atingir esse objetivo, ele emprega técnicas que disfarçam sua presença e ocultam suas atividades, diminuindo, assim, a chance de ser identificado e neutralizado. Dentre as estratégias mais comuns, destacam-se:

- Aplicação de técnicas de ofuscação, que embaralham o código malicioso, dificultando sua análise por soluções de segurança automatizadas;

- Desativação deliberada de antivírus e outros softwares de proteção, a fim de eliminar obstáculos à execução contínua de suas ações;

- Criação de payloads com aparência legítima, que imitam arquivos confiáveis para enganar filtros de segurança e usuários;

- Injeção de código em processos confiáveis do sistema, como

svchost.exe, permitindo que o malware opere sob a aparência de atividades legítimas.

8. Credential Access

Após garantir uma posição inicial no sistema, em seguida o invasor frequentemente tenta obter credenciais adicionais para expandir seu acesso e movimentar-se com mais liberdade dentro da rede. Nessa fase, ele foca em capturar nomes de usuários, senhas e tokens de autenticação, geralmente explorando falhas na proteção de dados sensíveis. Entre as principais técnicas utilizadas, destacam-se:

- Uso de ferramentas avançadas como o Mimikatz, que permite extrair senhas em texto claro diretamente da memória do sistema;

- Extração de credenciais armazenadas em arquivos críticos, como o SAM (Security Account Manager) no Windows ou o arquivo

shadowem sistemas Linux; - Realização de campanhas de phishing sofisticadas, projetadas para enganar usuários e capturar credenciais mesmo quando há autenticação multifator (MFA) implementada.

9. Discovery

Depois de comprometer um sistema, em seguida o invasor precisa coletar informações detalhadas sobre o ambiente interno para planejar suas próximas ações. Esse processo de descoberta, por sua vez, permite identificar alvos estratégicos, vulnerabilidades adicionais e caminhos para movimentação lateral dentro da rede. Para alcançar esses objetivos, ele utiliza uma série de técnicas, entre as quais se destacam:

- Execução de comandos como

net userounet group, com o objetivo de listar contas de usuário e grupos existentes no Windows; - Uso de utilitários como

systeminfoouuname -a, que revelam informações sobre o sistema operacional, arquitetura e patches instalados; - Emprego de ferramentas de varredura de rede, como o

nmap, para identificar portas abertas e serviços ativos em outros dispositivos da mesma rede; - Consulta ao registro do sistema, a fim de detectar softwares de segurança instalados que possam interferir ou bloquear as ações do atacante.

10. Lateral Movement

Uma vez dentro da rede, então o invasor busca ampliar seu acesso, alcançando outros sistemas e recursos além do ponto de entrada inicial. Além disso, essa movimentação lateral é essencial para escalar privilégios, obter dados mais sensíveis e comprometer toda a infraestrutura da organização. Para atingir esses objetivos, ele recorre às seguintes técnicas:

- Utilização de ferramentas como PsExec e protocolos como RDP, que permitem a execução remota de comandos e o controle de outras máquinas na rede;

- Aproveitamento de protocolos internos como SMB (Server Message Block) e WinRM (Windows Remote Management), que facilitam a movimentação entre sistemas e a transferência de malwares ou comandos;

- Exploração de relações de confiança dentro do Active Directory, como permissões mal configuradas e conexões entre domínios, que possibilitam a expansão do acesso com facilidade.

11. Collection

Após se estabelecer na rede e mapear o ambiente, o invasor direciona seus esforços para localizar e capturar informações valiosas. Essa etapa envolve a busca ativa por dados sensíveis, como documentos corporativos, credenciais, arquivos confidenciais e até registros de comunicação. Para isso, ele utiliza diversas técnicas, incluindo:

- Realização de buscas em diretórios e compartilhamentos de rede, procurando por documentos internos com extensões como *.pdf e *.docx, que geralmente contêm dados estratégicos ou sigilosos;

- Implantação de keyloggers e ferramentas de monitoramento, com o objetivo de registrar pressionamentos de tecla, capturar capturas de tela e até gravar áudio de microfones conectados aos dispositivos comprometidos.

12. Command and Control

Depois de comprometer os sistemas e iniciar a coleta de dados, o invasor precisa manter uma linha de comunicação estável com os dispositivos infectados. Essa fase, conhecida como comando e controle (C2), permite que ele envie instruções, atualize malwares e extraia informações sem ser detectado. Para isso, ele utiliza métodos discretos e resilientes, como:

- Estabelecimento de canais criptografados ou comunicação por meio de APIs, que garantem a confidencialidade e dificultam a interceptação por ferramentas de segurança;

- Conexão com servidores C2 por meio de técnicas como DNS tunneling, HTTPS e até uso de APIs de redes sociais, o que ajuda a camuflar o tráfego malicioso dentro de fluxos legítimos;

- Utilização de plataformas de ataque como o Cobalt Strike, que oferecem infraestrutura pronta para controlar remotamente os sistemas comprometidos com comandos personalizados.

13. Exfiltration

Depois de coletar informações sensíveis, o próximo passo do invasor é retirar esses dados do ambiente comprometido sem levantar suspeitas. Essa fase, conhecida como exfiltração, exige técnicas discretas e eficientes para transferir os arquivos para locais externos controlados pelo atacante. Entre as táticas mais utilizadas, destacam-se:

- Compressão dos arquivos com ferramentas como 7zip, seguida do envio para repositórios externos como Amazon S3, Mega ou servidores FTP, o que facilita o transporte de grandes volumes de dados de forma compacta e menos visível;

- Ocultação dos dados em imagens utilizando esteganografia, uma técnica que permite esconder informações dentro de arquivos aparentemente inofensivos, como fotos, dificultando a detecção por mecanismos tradicionais de segurança.

14. Impact

Na fase final da intrusão, o invasor pode optar por causar danos significativos aos sistemas da vítima, seja por motivos financeiros, estratégicos ou ideológicos. Esse estágio, conhecido como impacto, visa interromper operações, comprometer a integridade de dados ou extorquir a organização atacada. As principais ações incluem:

- Sabotagem de sistemas de backup, com o intuito de impedir a recuperação de dados após a execução de malwares;

- Exclusão de cópias de sombra por meio do comando

vssadmin delete shadows, o que elimina pontos de restauração do sistema e agrava os efeitos de um eventual ransomware; - Execução de ataques com ransomwares avançados como LockBit ou BlackCat, que criptografam arquivos críticos e exigem pagamento para liberação do acesso;

- Implantação de malwares destrutivos como o NotPetya, projetados não apenas para roubar ou bloquear dados, mas para inutilizar completamente os dispositivos afetados.

Como Proteger sua Empresa com Base no MITRE ATT&CK

A adoção do MITRE ATT&CK Framework não se limita à análise de ameaças — ela pode, e deve, ser aplicada como base estratégica para fortalecer a segurança da sua organização. Ao transformar conhecimento tático em ações práticas, sua empresa pode antecipar ataques, reagir rapidamente e reduzir significativamente os riscos cibernéticos. Para isso, é essencial investir em três pilares fundamentais: detecção, resposta e capacitação de equipes.

1. Implemente soluções de EDR baseadas no ATT&CK

Em primeiro lugar, utilize ferramentas de EDR (Endpoint Detection and Response) alinhadas ao MITRE ATT&CK. Essas soluções são capazes de detectar comportamentos suspeitos com base em técnicas reais de ataque, proporcionando maior visibilidade e precisão na identificação de ameaças ativas.

2. Realize simulações com Red Team e Blue Team

Além disso, promova exercícios simulados com suas equipes de Red Team (ataque simulado) e Blue Team (defesa ativa). Essas atividades permitem testar os controles de segurança em um cenário realista, corrigir vulnerabilidades e avaliar o tempo de resposta a incidentes.

3. Treine colaboradores contra engenharia social

Por fim, invista na conscientização dos funcionários. Treine as equipes para identificar e reportar tentativas de engenharia social, como e-mails de phishing, mensagens falsas ou links suspeitos. Esse tipo de ataque continua sendo uma das portas de entrada mais exploradas por invasores.

Ao adotar essas práticas com base no MITRE ATT&CK, sua empresa estará mais preparada para prevenir, detectar e responder a ameaças reais com eficácia e agilidade.

Conclusão

O MITRE ATT&CK Framework é muito mais do que uma simples matriz; na verdade, ele funciona como uma verdadeira bússola tática para os profissionais de segurança cibernética. Ao traduzir com precisão a lógica dos atacantes, o framework permite que os defensores atuem no mesmo campo de batalha — e, melhor ainda, com vantagem.

Além disso, seu uso estratégico capacita as equipes a antecipar movimentos maliciosos, blindar sistemas vulneráveis e responder com agilidade a incidentes reais. Diante de um cenário onde a sofisticação dos ataques cresce diariamente, adotar o MITRE ATT&CK não é somente recomendável — é essencial para qualquer organização que leva a sério sua postura de cibersegurança.

Você também pode gostar:

- Vibe Coding: Revolucionando o Desenvolvimento de Sistemas

- 10 Tipos de Ataques Cibernéticos e Como se Proteger

- Cibersegurança no setor financeiro brasileiro

- Gestão de Continuidade de Negócios (GCN)

- Guerra Mental: Lições de “Mais Esperto que o Diabo”, de Napoleon Hill

Veja também temas separados por categorias:

Deixe um comentário